В начале июня «Лаборатория Касперского» выпустила обновление для своих продуктов, которое включало систему обнаружения вторжений, и теперь у нее есть возможность обнаруживать попытки взлома по протоколу RDP (Remote Desktop Protocol). Статистические данные, собранные с тех пор, выглядят в значительной степени «солнечными»: десятки тысяч жертв, +1000 уникальных обнаружений каждый день с 3 июня. Ряд возможных злоумышленников уже опознан, но расследование продолжается. IDS обнаруживает этот тип атаки как Bruteforce.Generic.RDP.

Протокол удаленного рабочего стола - это проприетарный протокол Microsoft, предоставляющий пользователю графический интерфейс для подключения к другому компьютеру через сетевое соединение. Он широко используется системными администраторами для удаленного управления серверами и другими ПК, а иногда - и обычными (хорошо, продвинутыми!) Пользователями.

атака грубой силой имеет свое специфическое имя по причине: так как он состоит из систематической проверки всех возможных ключей или паролей до тех пор, пока не будет найден правильный (который является грубо примитивным), он требует огромных вычислительных мощностей, но, в свою очередь, он также может быть успешно использован против почти любых зашифрованных данных, за исключением тех, которые зашифрованы в теоретически защищенной информации (в Википедии есть непрофессиональное объяснение этому ).

Но тем не менее, когда дело доходит до работы с короткими паролями, этот метод может быть быстрым и легким, особенно когда хорошие вычислительные ресурсы доступны, а пароли слабые (самые слабые - это простые словарные слова). Это менее эффективно с более длинными и сложными паролями, но опять же, с распределенными ресурсами (например, с большим ботнетом), пароли относительно легко взломать - и в цифрах.

В прошлом году мы увидели широкомасштабную грубую атаку на консоли администратора WordPress: кто-то из массивного ботнета запустил «проверку» паролей пользователей. Бомбардировки были настолько тяжелыми, что имели последствия простых DDoS-атак.

Сейчас (и, видимо, довольно долго) именно RDP активно атакуют атаками методом грубой силы.

Хотя они разработаны Microsoft, клиенты RDP доступны для всех наиболее используемых современных ОС, включая Linux, Unix, OS X, iOS, Android и даже. Серверное программное обеспечение существует для Windows, Unix и OS X. По умолчанию сервер прослушивает TCP-порт 3389 и UDP-порт 3389.

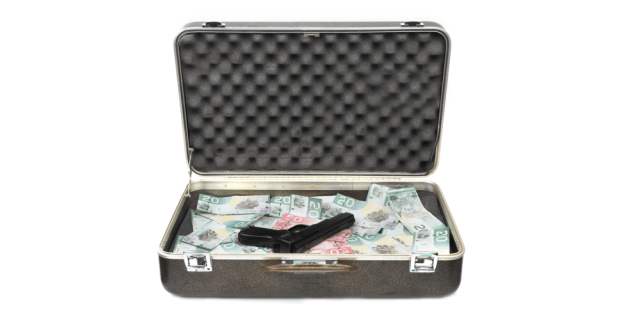

Взлом RDP-соединения очень выгоден: как только злоумышленник получает пару логин-пароль для RDP, он или она фактически владеет системой, где установлен RDP-сервер. Затем злоумышленники могут внедрить вредоносное программное обеспечение в уязвимую систему, выполнить фильтрацию данных и т. Д. Он (или она) также может получить доступ к внутренней сети вашей компании, если к ней подключена «проникшая» рабочая станция, или попытаться проверить все пароли в браузере, установленном в уязвимой системе. Возможностей много, и последствия могут быть ужасными.

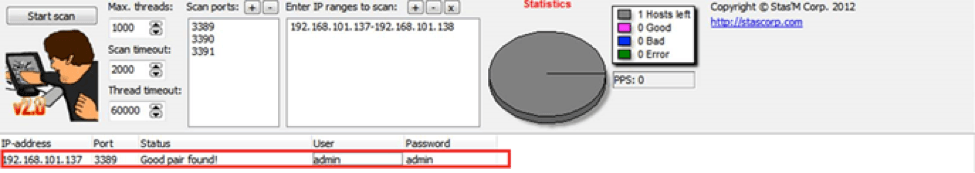

Преступники прекрасно об этом знают. Уже есть несколько готовых программ, предназначенных для взлома пар логин-пароль RDP - например, ncrack, Fast RDP Brute.

Как видно на скриншоте, интерфейс Fast RDP Brute очень прост и прост. Там только одна вещь показана неправильно: «хорошая» пара «admin: admin» на самом деле как плохо , :-)

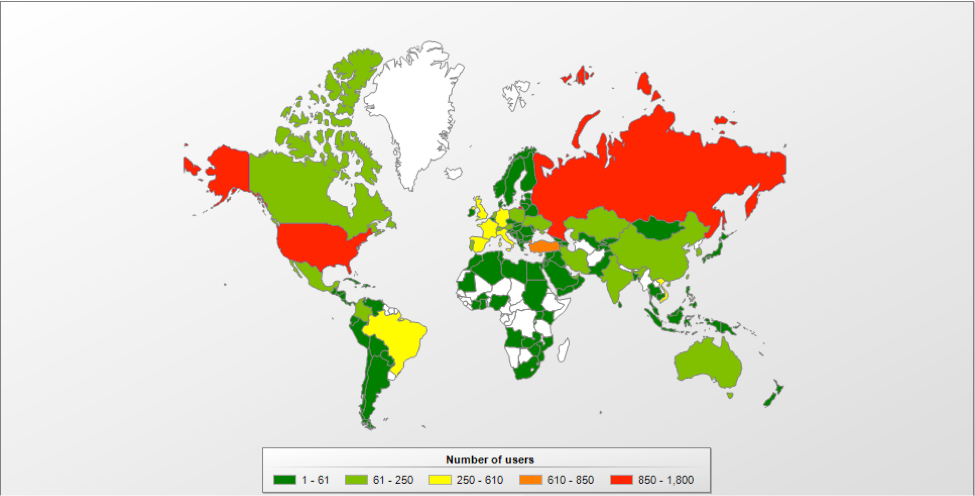

Вот как выглядит статистика атак RDP на наших пользователей:

Как мы видим, Российская Федерация и Соединенные Штаты являются наиболее уязвимыми странами в целом, за которыми следует Турция. Страны Западной Европы тоже находятся под огнем, как и Бразилия.

Около 64% целей являются серверами, что тоже неудивительно.

Атакующие обычно не выбирают конкретные цели с самого начала. Сначала они запускают несколько широкомасштабных кампаний, чтобы собрать наиболее вероятный длинный список уязвимых целей, которые затем будут отсортированы по их потенциальной ценности. Тем не менее, взлом сервера является гораздо более прибыльным результатом, чем заражение 10-летнего ПК с Windows XP. В то время как оба могут использоваться для передачи спама или запуска DDoS-атак, владение сервером означает получение гораздо большего объема вычислительных ресурсов и более широких каналов связи, а также, возможно, полный контроль над всем исходящим и входящим трафиком. И это то, что нужно сделать в случае целенаправленной атаки на бизнес, к которому принадлежит этот сервер.

Видимо, есть только один способ противостоять таким атакам: мудро выбирайте пароли и меняйте их часто.